国民のための

サイバーセキュリティサイト

国民のための

サイバーセキュリティサイト

国民のための

サイバーセキュリティサイト

特定の企業や組織を狙った標的型攻撃メールにより、重要な情報が盗まれる事件が頻発しています。業務関連のメールを装ったマルウェア付きメール(標的型攻撃メール)を、組織の担当者に送付する手口が知られており、従来は府省庁や大手企業が中心に狙われてきましたが、最近では地方公共団体や中小企業もそのターゲットとなっています。

標的型攻撃は、実在の人物・組織になりすますなど、狙われた組織向けに巧妙に作り込まれているため、完璧な防御対策を立てることは困難であるのが現状です。被害を最小限に抑えるためには、攻撃の侵入を防ぐための対策、侵入された場合にすばやく検知するための対策、検知した場合にすばやく対処するための対策をバランスよく行うことが重要です。以下で紹介するような、さまざまな対策を組み合わせて、多層的な対策を行うようにしましょう。

マルウェア付きのメールを入口段階で阻止し、情報システムを保護するには、まず基本の対策としてメールのフィルタリングサービスやマルウェア対策ソフトを利用することが必要です。しかし、標的型攻撃メールに利用されるマルウェアは、市販のフィルタリングサービスやマルウェア対策ソフトなどに検知されないものも多く、それだけでは十分な対策とは言えません。

標的型攻撃に利用されるマルウェアには、実行形式(拡張子が.exe)のものや、組織でよく利用されるソフトウェアの脆弱性を突くものが多いとされています。実行形式の添付ファイルは開かないなどのルールを組織全体で徹底することや、組織で利用するソフトウェアを常に最新の状態にしておくことが重要です。

一方で、昨今、ソフトウェアの脆弱性が発見されても、修正プログラムが作成されるまでに時間を要するケースが見受けられ、その間に未修正の脆弱性を狙った攻撃が行われることがあります。これは、ゼロデイ攻撃と呼ばれ、従来の手法では対応が困難な課題として認識されています。情報管理担当者は、常日頃からソフトウェア開発元や、国内外の調整機関の発表に注意し、最新のソフトウェアの脆弱性関連情報を入手できる状態を確保しましょう。未修正の脆弱性が発表された場合は、関係機関などが公表する一時的対策を適用するなどしながら、普段以上に、攻撃に対する警戒を怠らないようにしましょう。

最近では、未知のマルウェアに対処するため、組織に送られたメールを別の安全な実行環境の中で実行してみて、そのふるまいの危険性を調べるセキュリティ製品なども提供されています。

また、こうしたシステム上の対策と同時に、後で述べる社員・職員の意識向上を通じて、不審なメールを見抜く対策も重要です。

入口段階で攻撃を防げず、組織にマルウェアが侵入してしまった場合にも、組織内から重要な情報が外部に送信される段階で被害を食い止める対策(出口対策)を行うことが重要です。主な出口対策としては、マルウェア感染による外部への不審な通信を見つけて遮断する、サーバやWebアプリケーションなどのログを日常的に取得し、異常な通信を見つけるために定期的にチェックするといった対策があり、侵入の早期発見と迅速な対応のために有効です。特にログの取得は、侵入の発覚後に被害内容の特定や原因の追及をするために重要な情報源となります。

さらに、万が一データが流出してしまっても、情報にアクセスできないようデータを暗号化しておくなどの対策も重要です。

標的型攻撃による被害を防止するためには、メールを受信する社員・従業員への教育が欠かせません。実際に想定される標的型攻撃のメール文を見せながら、典型的な手口や、開封してしまった場合の対応などを啓発するような教育が効果的です。最近では、社員や職員に擬似的な標的型攻撃メールを送り、教育の効果測定や標的型攻撃への意識向上を図るという方法も使われています。

また、最近の標的型攻撃メールは、フリーメールアドレスを利用して送信されることが増えているので、社員・職員への注意を促すため、フリーメールアドレスからのメールには、LANシステム側でヘッダや本文に注意を促す文言を挿入してから配送する対策も考えられます。

そのほか、送信ドメイン認証(SPF)の認証結果を利用できると、正規のドメインを詐称して送信された不審メールを特定するための手がかりになります。

上述のような多層的な対策を行ったとしても、標的型攻撃を完全に防ぐことは難しいため、実際に被害を受けた際の対応についても想定しておくことが大切です。まずは、情報セキュリティポリシーなどの中で、社員・職員が異常に気づいた際に、組織内のどの部門に連絡するかなどを事前に決め、定期的に周知するようにしましょう。次に、連絡を受けた部門でも、適切かつ迅速な処理を行えるよう、あらかじめ初動対処について対応方策を定めておき、訓練などを通して事故にそなえるようにしましょう。

感染した端末の特定や流出した情報の確認など、被害状況の把握や、再発防止策の実施にあたっては、外部の専門機関に協力を求めることが必要な場合も多くあります。そのような専門機関との連絡方法についても、事前に初動対処の一環として検討しておくようにしましょう。

迷惑メールや不審メールの多くは、送信元メールアドレスを詐称しています。この対策として考案された技術が、送信ドメイン認証です。送信ドメイン認証は、電子メールの送信者情報のうち、ドメイン部分の正当性確認を目的としています。

送信ドメイン認証技術は、現在は主に SPF(Sender Policy Framework)とDKIM

(Domain Keys Identified Mail)の2種類の規格が知られています。SPFは電子メールの送信元のIPアドレスをもとに、DKIMは電子署名をもとに、メール送信者情報のドメインの正当性を評価します。この技術を導入することにより、受信者側はメールの送信者情報(From)やエンベロープ情報から送信元の正当性を確認することが可能になり、なりすましが行われた場合はそれを検出できることになります。

なお、DKIMは、署名するMTA(メール転送エージェント:Mail Transfer Agent)から検証するMTAまで、ほぼエンドツーエンドの完全性を提供します。多くの場合、署名するMTAが送信者に代わりDKIM署名ヘッダを追加し、また検証するMTAがDNS問い合わせにより送信者の公開鍵を入手して署名の検証を行うことで、受信者に代わって受信したメールの正当性を確認します。

多くの企業や組織のホームページやショッピングサイトは、データベースを利用したWebアプリケーションが使われています。このような場合には、Webサーバ経由でのデータベース接続を利用した攻撃方法であるSQLインジェクションへの対策が必要です。

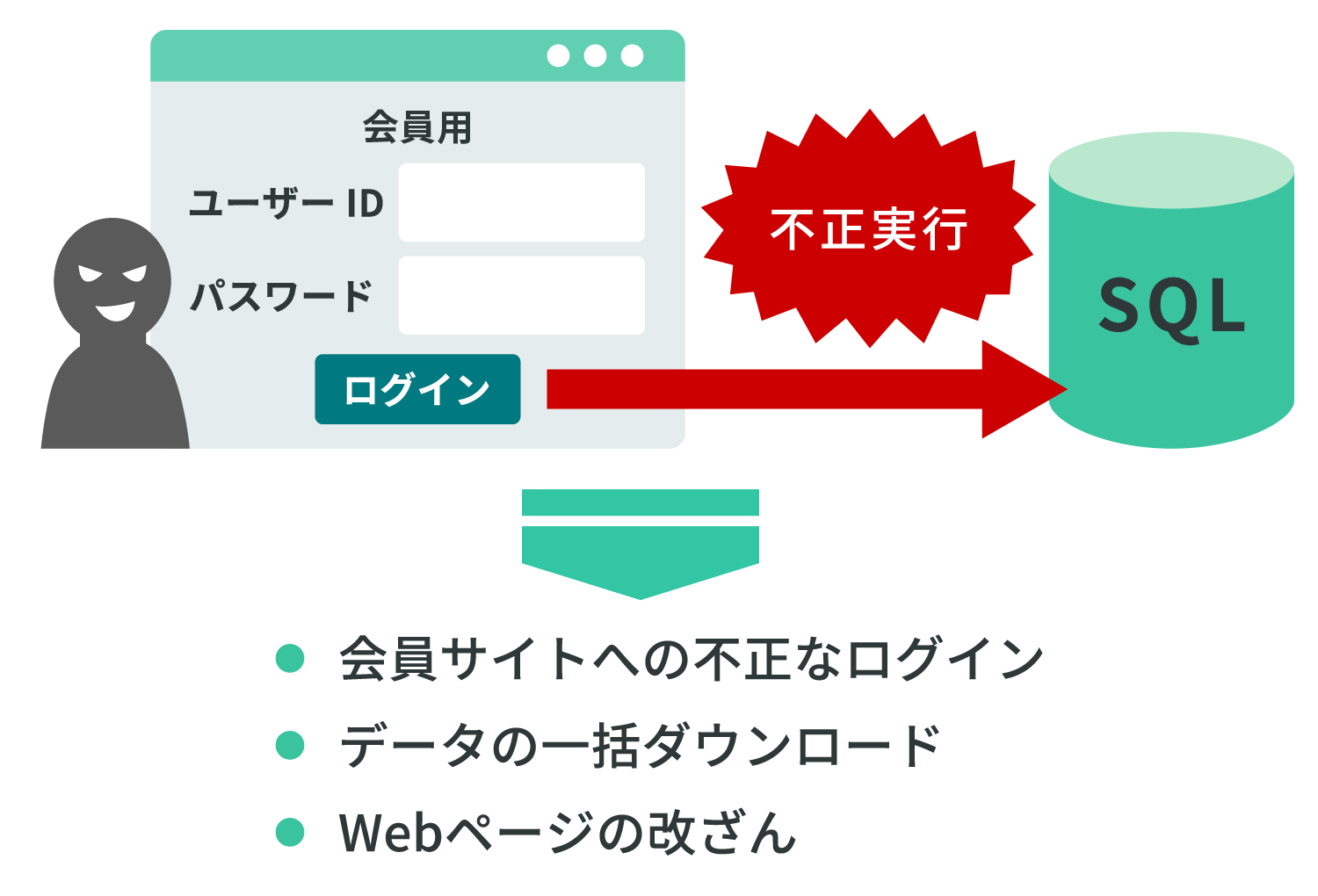

SQLインジェクションへの対策を行っていないWebサイトでは、例えばログイン画面でパスワードの欄に不正なデータベース命令を実行するための文字列を入力することで、パスワードを知らない攻撃者が正当な利用者としてログインし、クレジットカード番号などの個人情報を窃取したりすることがあります。

また、別の方法によって、データベースに保存されているデータを一括で取り出されてしまったり、データが不正に改ざんされたりすることもあります。最近は、このような手法による個人情報の漏洩(ろうえい)事件が相次いで発生しています。

また、SQLインジェクションを利用した特殊な命令によって、サーバ上のファイルを書き換えることで、Webページが改ざんされてしまう事件も発生しています。書き換えられたWebページでは、多くの場合、訪問者には分からないような状態(表面上は正規サイトがそのまま表示される)で、利用者を悪質なWebサイトに誘導したり、iframeタグで埋め込んだ別のWebサイトからウイルスに感染させたりすることが多いようです。

自社のWebサーバでデータベースと連携したプログラムを利用している場合には、開発担当者または委託先の業者に必ず以下のような対策を講じるように依頼してください。

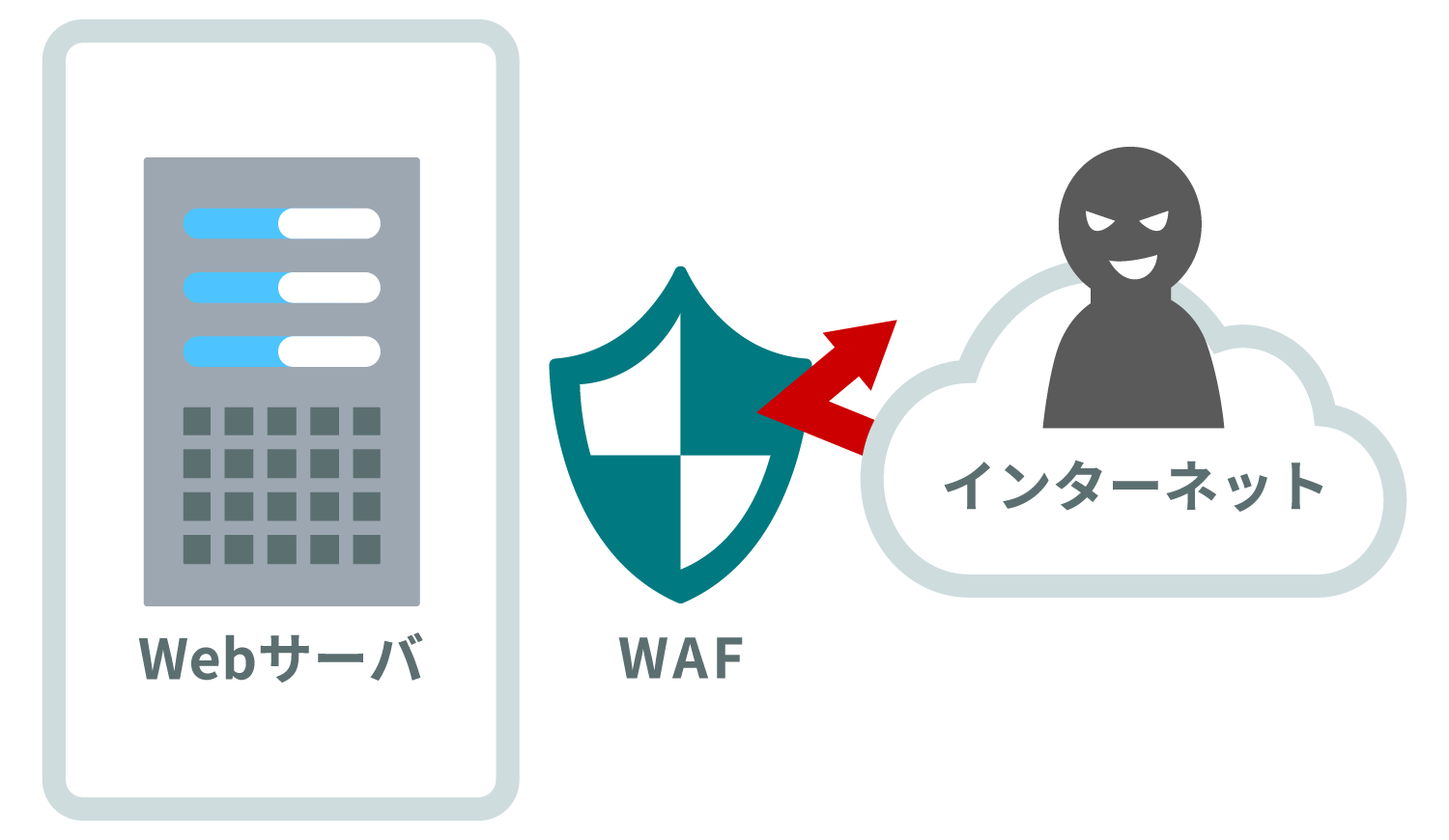

また、ウェブアプリケーションファイアウォール(WAF)を利用するのも、有効なSQLインジェクション対策となります。

WAFは、Webアプリケーションのやり取りを把握・管理することによって不正侵入を防御することのできるファイアウォールのことで、従来のファイアウォールがネットワークレベルでの管理であるのに対し、WAFはWebアプリケーションのレベルで管理を行います。

WAFでは、プログラムに渡される入力内容などを直接に検査することで、不正と見なされたアクセス要求を遮断することができます。WebブラウザとWebサーバを仲介するかたちで、Webブラウザとの直接的なやり取りをWAFが受け持つことで、SQLインジェクションなどの不正な要求に対して、「攻撃」と見なして通信を遮断することができます。

外部の業者に開発、運用を依頼している場合には、SQLインジェクションの対策状況について、しっかりと確認しておくことが大切です。また、ツールを利用して外部からの侵入テスト(ペネトレーションテスト)を実施したり、専門の業者にテストや診断を依頼したりする方法もあります。

何よりも大切なことは、常に情報セキュリティに関する情報を収集して、新しい攻撃方法が公開された場合には、利用しているサーバで必要な対策を迅速に実施することです。