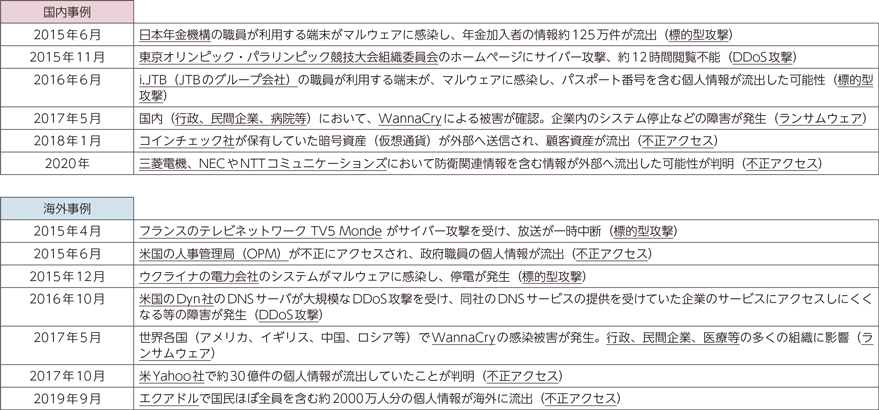

(1)最近のセキュリティ事案

近年では国内外の様々なサイバー攻撃が報道等で話題となっているが、年々その手口も多様化してきており、サービスやサーバの停止、情報漏洩など大きな被害を発生させることも珍しくなくなってきている(図表3-4-1-1)。国内においてもセキュリティに関する事例として、次のようなものが話題となった。

ア スマホ決済の不正利用に係る事案

2019年10月の消費税増税に伴う経済対策として、キャッシュレス決済での支払について還元が受けられる制度が始まったこともあり、2019年にはキャッシュレス決済の利用が拡大した。その中でもスマートフォンを利用した決済は、その手軽さや企業による大規模なキャンペーンが実施されたことから利用が拡大したが、それに伴ってセキュリティ事案も発生した。

独立行政法人情報処理推進機構(IPA)がとりまとめた「情報セキュリティ10大脅威 2020」2においても、個人向け脅威の第1位に「スマホ決済の不正利用」が挙げられている(図表3-4-1-2)。

例えば、コンビニエンスストア「セブンイレブン」を運営するセブン&アイ・ホールディングス傘下のセブン・ペイは、2019年7月1日にバーコード決済サービス「7pay(セブンペイ)」のサービスを開始した。しかしながら、報道発表3によれば、「身に覚えがない取引があった」旨のユーザからの報告がサービス開始の翌日から相次ぎ、同月4日には新規会員登録を停止することとなった。当該サービスはモニタリング体制の強化等の対策を実施したものの、同年8月には、サービス再開に向けた抜本的な対策のためには相当な時間を要するとして、同年9月のサービス廃止を発表した。

これは、攻撃者がどこかで不正に入手したIDやパスワードを利用したリスト型攻撃により引き起こされたもので、セブン&アイ・ホールディングスは、二要素認証の導入といった、攻撃への安全対策が不十分だったこと等を理由として挙げている。

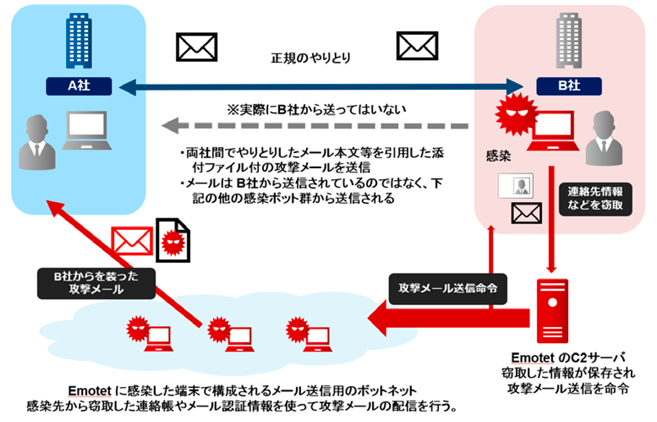

イ マルウェア「Emotet」による被害の増加

また、一般社団法人JPCERTコーディネーションセンターによれば、2019年に入り、日本国内においてマルウェア「Emotet」に係る報告が増加してきているという4(図表3-4-1-3)。

マルウェアとは、不正かつ有害な動作を行う意図で作成された悪意のあるソフトウェアや悪質なコードを指すが、このマルウェアの特徴は、攻撃の対象となる者が実際に送信したメールなどを引用することにより、通常の業務でのメールを装った形で攻撃メールを送るという点である。

IPAによれば、当該攻撃メールにはファイルが添付されており、そのファイルを開くことによりマルウェアに感染するが、最近ではファイルをダウンロードするためのURLをメール本文に記載し、ダウンロード及び実行させるという手口も報告されているとのことである6。IPAが公表している「情報セキュリティ10大脅威 2020」によれば、公益財団法人東京都保健医療公社や首都大学東京において感染が確認されており、2020年1月には、新型コロナウイルスに便乗した内容でメールが送信されているという。

実際に送信されたメールの文面を利用し、過去にやりとりした相手からのメールであると攻撃対象者に信用させようとする点や、被害に遭ったユーザのメールをもとにして攻撃メールを作成する点など、攻撃手法がこれまでの標的型メールよりも巧妙になってきている。

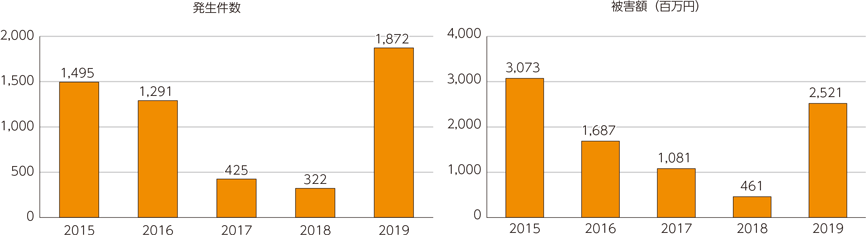

ウ 巧妙化するフィッシング詐欺

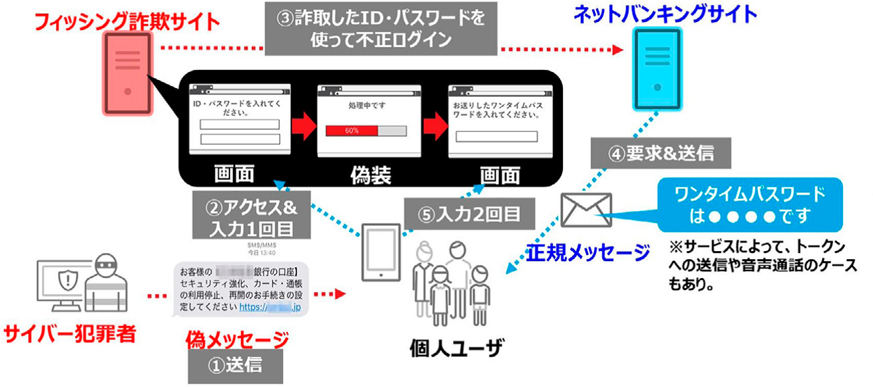

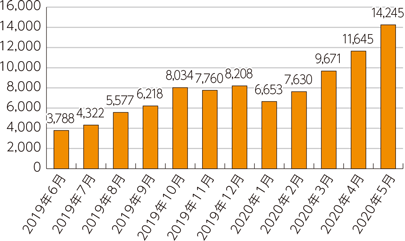

さらに、フィッシングによる個人情報の詐取も2019年に増加しており、上記で紹介した10大脅威の個人向け脅威の第2位として挙げられている。フィッシング対策協議会が2020年6月に公表した報告7によると、フィッシングの報告件数は2020年1月から5月までにかけて急増しており、2020年5月には14,245件に達している(図表3-4-1-4)。また、警察庁のとりまとめ8によれば、2019年9月からインターネットバンキングに係る不正送金事犯による被害が急増しているとのことであり、被害の多くは、SMS(ショートメッセージサービス)や電子メールを用いて、金融機関を装ったフィッシングサイトへ誘導する手口によるものと考えられるとしている。2019年の発生件数は1,872件、被害額は約25億2,100万円と、発生件数は過去最高であった2014年に次ぐ件数となり、被害額も前年と比べて大幅に増加している(図表3-4-1-5)。

トレンドマイクロからもフィッシングについての注意喚起がなされているが、同社によると、近年の傾向として、我が国のccTLD(country code Top Level Domain)である「.jp」を使用するものが増加しているほか、携帯電話事業者や宅配業者、金融機関を装ってSMSを利用し、ユーザの情報を詐取しようとする事案(スミッシング)が増加しているとのことである9。特に、スミッシングについては、攻撃者が送信元を偽装して国際SMSを送信した場合、本来の送信元からのSMSと同一のスレッドで表示されるため、あたかも正規のメッセージであるかのように表示されてしまうといい、こういった巧妙な手口も被害の拡大の要因の一つであると考えられる10。

さらに、国内の金融機関などがセキュリティ対策として提供している、ワンタイムパスワードや、乱数表といった認証情報を詐取する手口も確認されており、このような二要素認証の突破を狙うフィッシング詐欺は金銭被害に直結する脅威であると警告している(図表3-4-1-6)。

2 https://www.ipa.go.jp/files/000080871.pdf![]()

3 セブン&アイ・ホールディングス(2019)「「7pay (セブンペイ)」サービス廃止のお知らせとこれまでの経緯、今後の対応に関する説明について」(https://www.7andi.com/library/dbps_data/_template_/_res/news/2019/20190801_01.pdf![]() )

)

4 一般社団法人 JPCERT コーディネーションセンター(2019)「マルウエア Emotet の感染に関する注意喚起」(https://www.jpcert.or.jp/at/2019/at190044.html![]() )

)

5 https://www.jpcert.or.jp/pr/2020/IR_Report20200121.pdf![]()

6 独立行政法人情報処理推進機構(IPA)(2019)「「Emotet」と呼ばれるウイルスへの感染を狙うメールについて」(https://www.ipa.go.jp/security/announce/20191202.html![]() )

)

7 フィッシング対策協議会(2020)「2020/05 フィッシング報告状況」(https://www.antiphishing.jp/report/monthly/202005.html![]() )

)

8 警察庁(2020)「令和元年におけるサイバー空間をめぐる脅威の情勢等について」(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R01_cyber_jousei.pdf![]() )

)

9 トレンドマイクロ(2019)「国内ネットバンキングの二要素認証を狙うフィッシングが激化」(https://blog.trendmicro.co.jp/archives/22696![]() )

)

10 トレンドマイクロ (2019) 「法人システムを狙う脅迫と盗用 2019年上半期セキュリティラウンドアップ」(https://resources.trendmicro.com/jp-docdownload-form-m144-web-2019-1h-security-round-up.html![]() )

)

11 https://resources.trendmicro.com/jp-docdownload-form-m197-web-2019-annualsecurityreport.html![]()